El sistema eléctrico está en peligro. La digitalización de las redes tiene grandes ventajas, pero ha creado también nuevas debilidades. Militares, ingenieros y otros expertos advierten: la posibilidad de un gran ataque ciberterrorista es muy real. Y abre la puerta a un escenario apocalíptico. ¿Estamos preparados? Por Carlos Manuel Sánchez

La presa está situada a 30 kilómetros de Nueva York. Su sistema de control cayó en manos de ‘hackers’ iraníes en 2013, un incidente que la Casa Blanca mantuvo en secreto hasta 2016.

Los piratas informáticos tuvieron la posibilidad de abrir las compuertas de la presa de Rye Brook con solo apretar una tecla de un ordenador a miles de kilómetros, según reveló The Wall Street Journal. No lo hicieron, pero no porque alguien se lo impidiese. Da la impresión de que solo estaban probando a ver de lo que eran capaces.

Este incidente es apenas uno entre docenas. Uno de los más notables ha sido el ataque a la compañía eléctrica Calpine, que posee 82 plantas en Estados Unidos y Canadá. Los expertos en ciberseguridad lo consideran una amenaza persistente que podría estar en marcha todavía y que habría afectado también al gigante petrolífero mexicano Pemex y a la intranet del Cuerpo de Marines. Los hackers usan un virus troyano que busca puertas traseras para colarse en el sistema; una vez dentro, realizan capturas de pantalla y envían las imágenes vía FTP (un protocolo de transferencia de archivos) a servidores extranjeros, en este caso, miles de mapas y diagramas de subestaciones eléctricas, además de contraseñas.

UN APAGÓN DE COSTA A COSTA

La Comisión Federal de Energía considera que un ataque coordinado a nueve centrales eléctricas podría causar un efecto dominó en la red estadounidense. La consecuencia: un apagón de costa a costa. El teniente general James Clapper, director de la Inteligencia Nacional, alertó en septiembre de 2015, de que «Estados Unidos debe estar preparado para un ataque masivo, a escala Armagedón». No resulta muy tranquilizador.

Tampoco lo es que el general Keith Alexander, antiguo jefe de la NSA, advierta de que «la falta de previsión para frenar un ataque informático relámpago contra refinerías y la red eléctrica, quizá acompañado de un golpe contra el sistema de pagos de los grandes bancos, dejaría a millones de personas hambrientas, con frío y en la oscuridad».

En España, en 2015 hubo 63 ataques contra operadores de transporte, gas, petroléo, electricidad, agua, industria química, nuclear, alimentación, banca…

La preocupación no es exclusiva de Estados Unidos. En España, el Centro Nacional para la Protección de las Infraestructuras Críticas (CNPIC), del Ministerio del Interior, gestionó en 2015 al menos 63 ataques de alto nivel contra operadores esenciales de transporte, gas, petróleo, electricidad, agua, industria química, nuclear, alimentación, banca El mapa del riesgo español tiene 93 operadores de infraestructuras críticas. El 80 por ciento son empresas privadas.

«El incidente más importante fue una delicada amenaza de seguridad en el sector energético que, de haberse producido, podría haber afectado a un servicio esencial consumido en miles de hogares y empresas» . El CNPIC también ha reforzado la atención en el transporte, después del caos ferroviario producido por un sabotaje en la línea del AVE que paralizó 40 trenes y afectó a 13.000 pasajeros en octubre de 2015, a pesar de que no fuera un ataque informático, sino físico, pues los asaltantes cortaron los cables de fibra óptica que comunican al maquinista con el centro de control. En todo caso, no fue un robo, pues el valor de la fibra era despreciable.

LA NUEVA DEBILIDAD

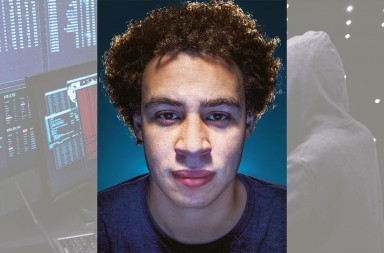

Los expertos alertan de la combinación in situ y virtual como una opción novedosa para el medio centenar de grupos terroristas que operan en el mundo. No obstante, el ciberterrorismo capaz de producir daños físicos con herramientas exclusivamente digitales ya es factible. Y lo es por una debilidad que hasta hace unos años no existía. Y que puede convertir a las infraestructuras críticas en el talón de Aquiles de nuestras sociedades. Y al sector eléctrico, del que dependen todos los demás, en objetivo prioritario. Esta debilidad se llama sistema SCADA.

SCADA significa supervisión, control y adquisición de datos. Y es un software que permite controlar procesos industriales a distancia. Cualquier gran industria basa su funcionamiento en un sistema SCADA. Una compañía eléctrica puede saber en tiempo real si se produce un cortocircuito o una sobrecarga en la más remota subestación, si hay un cable pelado en el subsuelo de un barrio o el viento ha derribado una torre de alta tensión perdida en una montaña. Debido a los sistemas SCADA, nos han puesto todos esos contadores digitales; ni siquiera hace falta que se desplace un técnico para hacer la lectura del consumo. Todo está interconectado, automatizado y centralizado. Y hacen falta muchos menos trabajadores para tareas de supervisión, reparación, mantenimiento… ¿Para qué los necesitan si con un ordenador o un teléfono móvil se puede controlar el tinglado? Y si algo falla, el sistema suele ser lo bastante inteligente como para tomarse un respiro, hacerse un chequeo, reiniciarse…

UN PELIGRO DE BOLSILLO

Pero los sistemas SCADA se conectan a Internet. «Y todo lo que está conectado a Internet es susceptible de sufrir ataques -comenta Almudena Abolafia-, de la consultora Everis. Los smartphones y las tabletas presentan cada vez más funciones similares a las que se pueden encontrar en un ordenador, por lo que los usuarios tienden a vincular sus cuentas con dichos terminales para trabajar desde cualquier lugar y en cualquier momento. El hecho de tener en nuestros bolsillos toda la información que deseemos es muy valioso, pero también muy peligroso».

Y otro peligro añadido. «Muy pocos elementos digitales de las infraestructuras críticas fueron diseñados o instalados con la seguridad como prioridad -explica el capitán de corbeta Carlos Garau Pérez-Crespo en la Revista General de Marina-. Gran parte de la infraestructura se instaló hace muchos años, antes de la existencia del control por ordenador o antes de que la seguridad de las redes informáticas fuera un asunto serio. La mayoría de los sistemas SCADA están plagados de vulnerabilidades».

La red eléctrica tiene una gran debilidad: el sistema SCADA, común a toda gran industria. Está conectado a internet y, como todo lo que está ‘on-line’, puede sufrir ataques.

Con frecuencia, estos sistemas están conectados a Internet para transmitir datos e instrucciones en lugar de usar sus propias redes, como se hacía antes del boom de las nuevas tecnologías. Es decir: «Si se accede a estos sistemas, se puede controlar la instalación -advierte el capitán Garau Pérez-Crespo, aunque añade un matiz tranquilizador-. No parece probable que, pese a la capacidad técnica de realizar un ataque por el ciberespacio, se elija esta vía si es más fiable o barato realizar uno convencional, salvo que exista voluntad de ocultar el ataque, la identidad del atacante o se quiera inculpar a un tercero. O bien se busque un efecto psicológico y mediático» .

CON UN SIMPLE NAVEGADOR

Antonio Villalón, director de seguridad de S2 Grupo, ha realizado varios informes sobre la protección de infraestructuras críticas en España. «En uno de ellos quisimos saber hasta dónde podría llegar un atacante sin un objetivo específico ni conocimientos o herramientas avanzadas, solo con una conexión a Internet». ¿El resultado? «La verdad es que asusta un poco: protocolos inseguros (el 75 por ciento), más de mil cacharros de todo tipo accesibles desde Internet, en muchos casos sin autenticación, y una sensación de riesgo cero para el atacante». ¿Son estos entornos realmente vulnerables? No tienen por qué serlo, pero que se llegue con un simple navegador a un sistema de control es preocupante .

SCADA es una puerta. Y cualquier intruso intentará abrirla. «Además, por muchas puertas que pongas Que le pregunten a Sony, que tenía 43 cortafuegos blindando su sistema informático. Bastó un resquicio para que los hackers irrumpieran en él» , explica Ted Koppel, presentador estrella de ABC News durante 25 años, que acaba de publicar Lights out. A cyberattack, a nation unprepared, surviving the aftermath (Editorial Crown), libro en el que describe las consecuencias de un ciberataque a gran escala a la red eléctrica estadounidense y que ha llegado a la lista de superventas de The New York Times.

«Hay planes de emergencia para terremotos y huracanes, olas de calor y tormentas de nieve. Y para apagones de unos pocos días. Pero no estamos preparados para que un área muy poblada se quede sin electricidad durante semanas o meses». El panorama que Koppel dibuja es realmente apocalíptico: «Oscuridad… Las luces se apagan, los electrodomésticos dejan de funcionar. Cuando las baterías se agotan, también dejan de funcionar móviles, radios portátiles, linternas… El personal de emergencias se pasa los primeros días rescatando a gente de los ascensores. En las ciudades, el agua sube por las cañerías de los edificios durante unos días por el impulso de la gravedad, pero pronto no sale agua de los grifos. El agua embotellada se agota. Los supermercados y farmacias se vacían. Los cajeros no funcionan, ¿pero de qué sirve el dinero si no hay nada que comprar? Los generadores diésel aún proporcionan luz y electricidad, pero su combustible se agota. En las estaciones de servicio no se puede bombear carburante. Los enfermos conectados a máquinas mueren. La policía ha tomado las calles, pero dispone de poca información. Vivimos en una sociedad que considera la comunicación instantánea como un derecho. Pero si el tejido de correos, tuits, llamadas telefónicas se rompe, los ciudadanos quedan abandonados a su suerte» .

CUATRO AVISOS DE LO QUE PUEDE SUCEDER

1. Santiago de Chile

Durante una semana, 13 millones de personas el 80 por ciento de los chilenos se quedaron sin luz tras el terremoto del 27 de febrero de 2010. Hubo pérdidas por 30.000 millones de dólares.

2. Barcelona

El 23 de julio de 2007, un incendio en una subestación dejó sin electricidad a 283.000 personas durante 58 horas. Se produjeron más de 62 millones de euros en pérdidas.

3. Sao Paulo

Más de 97 millones de personas se quedaron sin luz en todo el sur y sureste de Brasil en marzo de 2009. Fue el tercer gran apagón que sufrió el país en la pasada década.

4. Nueva York

El más célebre de la historia. El 9 de noviembre de 1965 paralizó la ciudad durante 14 horas. Nueve meses después hubo una cantidad de nacimientos más alta de lo normal.

Te puede interesar

El peligro del Internet de las cosas