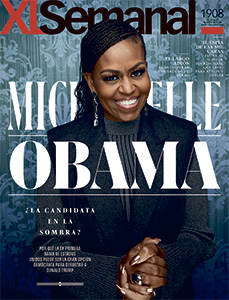

Terrorismo, fraudes fiscales, corrupción… Detrás de casi todos los casos judiciales hay siempre el mismo testigo: un ‘smartphone’. Para la Policía y los jueces se ha convertido en la pieza clave. Hablamos con los forenses capaces de hacerle ‘cantar’… aunque no quiera. Por Daniel Méndez

El 11 de marzo de 2004 ha quedado grabado en la memoria de todos: una serie de ataques terroristas en Madrid acabó con la vida de casi 200 personas.

Cerca de la estación de Atocha, epicentro de las bombas, Curro Quevedo recuerda hoy cómo las fuerzas de seguridad recurrieron a él para lograr introducirse en los teléfonos móviles que habían utilizado los terroristas. «Éramos unos piratillas que se dedicaban a liberar teléfonos y cosas parecidas. Pero éramos también los únicos que sabíamos cómo desencriptar los Mitsubishi Trium, los teléfonos que habían utilizado los terroristas». Pronto se comprobó que eran una pieza clave de la investigación y la Policía les pidió ayuda para que les mostraran cómo acceder a ellos. «En ningún momento tuvimos en nuestras manos los teléfonos empleados por la célula terrorista. Solo les mostramos cómo leer la memoria flash y obtener el código de desbloqueo. Hoy no les haría falta -se apresura a matizar-. Se han puesto mucho las pilas y cuentan con personal muy especializado».

Curro Quevedo es uno de los mayores expertos en teléfonos móviles de España. Comenzó reparando aparatos cuando nadie lo hacía y acabó asesorando a la policía en el 11-M para localizar a los terroristas a través de sus móviles. Además, a título personal, recopila los teléfonos más emblemáticos en una colección digna de récord Guinness.

Años después, el piratilla se ha convertido en perito y desde su establecimiento, Zooo, ofrece todo tipo de servicios relacionados con la telefonía móvil. Entre otros, el análisis forense de los terminales. «Lo que más nos llega son casos de gente que ha perdido la información por algún fallo con el terminal. Pero también llegan muchos casos de malos tratos, amenazas por WhatsApp…» . En esos casos, lo que realiza el perito es un análisis forense del terminal, para rescatar esas conversaciones, por un lado, y para verificar que no han sido manipuladas, por otro. Con ello, elaboran un informe pericial que puede ser empleado como prueba ante un juzgado.

Con más líneas de telefonía que habitantes -en junio de 2014 había en España 112,4 líneas por cada cien habitantes-, los móviles han ido adquiriendo un protagonismo creciente en los juzgados: un alcalde detenido por un presunto caso de corrupción que protesta ante el secuestro de su ordenador y teléfono; el asesinato de una joven en Galicia; los supuestos abusos sexuales de un psiquiatra a una paciente en Santa Cruz de Tenerife… Son solo algunos ejemplos de casos judiciales, extraídos de las noticias, donde el contenido de los teléfonos móviles ha desempeñado y desempeñará un papel fundamental.

«Los mensajes alterados pueden pasar por auténticos y, ni siquiera un examen forense realizado por un perito informático, podría certificar que han sufrido manipulación», asegura Javier Rubio

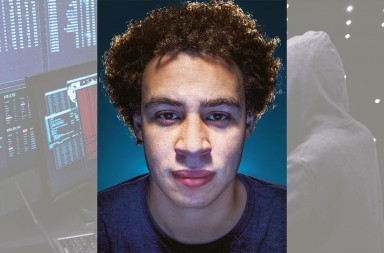

La extracción de sus datos ya no es cosa de piratillas, sino de peritos e investigadores muy especializados que deben garantizar la llamada ‘cadena de custodia’ para que el informe pericial sea considerado una prueba fidedigna. A menudo trabajan ante un notario que da fe de que los datos no han sido manipulados por el forense. Y también es frecuente enfrentarse a un informe contrapericial, en el que la otra parte del juicio tratará de cuestionar la validez del análisis forense. «En el juzgado, la situación es muy tensa -explica Javier Rubio, perito e ingeniero superior en Informática-. Tienes que decir la verdad, por supuesto, y responder a las preguntas que te hagan unos y otros». En cierto modo, Javier Rubio cambió las reglas del juego cuando descubrió, a finales de2014, una vulnerabilidad en WhatsApp que permite a alguien con los conocimientos necesarios modificar el contenido de una conversación de WhatsApp sin dejar huella. «Desde entonces, los jueces son mucho más prudentes a la hora de aceptarlos como prueba en un juicio», asegura.

Javier Rubio, Ingeniero superior en Informática y perito, es un experto en análisis forenses y el responsable de que WhatsApp haya perdido credibilidad ante los tribunales. Demostró que los mensajes de WhatsApp podrían carecer de validez, ya que se pueden manipular con facilidad.

Miles de modelos

Otra dificultad a la que se enfrentan los forenses radica en la gran cantidad de modelos distintos existentes: según la empresa OpenSignal hay ya más de 27.000 modelos diferentes de terminal. Y también conviven diversos sistemas operativos: Android es el más habitual, pero también iOS (el de Apple), Windows Phone o Blackberry. Cada uno de ellos toma sus propias medidas de seguridad para proteger al usuario ante los intrusos. Y las sufre por igual el delincuente que el investigador en busca de pruebas. Debe saber cómo sortearlas. Para ello cuentan con numerosas herramientas que permiten realizar el análisis forense de un teléfono móvil. Tienen nombres como Oxygen Forensic Suite, que puede extraer los datos de más de 10.000 modelos distintos, o MOBILedit! Forensic. Son capaces -casi siempre- de realizar lo que se conoce como un jailbreak en iPhone o un root en dispositivos Android. romper la seguridad del sistema para acceder a sus datos. A menudo, la clave pasa por acceder no solo a los datos del propio terminal, sino a los almacenados en la nube o en las copias de seguridad de un ordenador.

Apple y el FBI

Una de estas herramientas ha alcanzado una notoriedad inusitada, al extenderse el rumor de que es la que había empleado el FBI para acceder al iPhone de Syed Rizwan Farook, uno de los terroristas que perpetró un ataque en diciembre de 2014 en San Bernardino (California). La negativa de Apple a facilitar a los investigadores la llave maestra que les permitiese obtener la información almacenada en el teléfono, terminó en los tribunales. Pero finalmente el FBI lanzó un comunicado.» Hemos logrado acceder exitosamente a la información. Ya no necesitamos la ayuda de Apple». ¿Cómo lo hicieron? Muchas de las miradas se dirigieron hacia Cellebrite, una compañía de origen israelí (aunque adquirida después por la japonesa Sun Corporation).

Pese al halo de misterio que ha acompañado a la información sobre la compañía, Cellebrite forma parte del trabajo diario de peritos informáticos judiciales como Javier Rubio. Lo que hace Cellebrite es realizar una extracción física y lógica de cuanto hay almacenado en un dispositivo, explican los expertos. Eso sí, no está al alcance de cualquiera. Su precio ronda los 30.000 euros, frente a los 5000 euros que cuestan aproximadamente herramientas como Oxygen o MOBILedit!

A grandes rasgos, con esta herramienta pueden verificar si está pinchado un móvil o recuperar la información. agenda de contactos, mensajes de WhatsApp, llamadas perdidas y realizadas, geoposicionamiento, búsquedas en Internet . Todo está ahí e incluso a pesar de que se haya borrado se puede recuperar. Siempre que no haya pasado mucho tiempo. al contenido de una conversación, por ejemplo, esta permanece en el terminal mientras no se escriba nada encima. Si la información se ha borrado meses atrás, lo más probable es que sea irrecuperable, pero si el borrado es reciente las más de las veces se puede rescatar.

La ciberseguridad

La seguridad informática preocupa cada vez más a las empresas y a los políticos. Así se entiende que la industria de la ciberseguridad sea una de las pocas que creció durante la crisis. En 2014 facturó más de 72.000 millones de euros en todo el mundo y se calcula que alcanzará los 160.000 millones en 2020. Y es que los ataques pueden costar caro, como bien sabe Sony, que sufrió uno de los más graves de la historia. Perdió 100 millones de dólares en un ciberataque, que provocó una fuga de películas sin estrenar, guiones inéditos y datos privados de actores y empleados.Ante tanta amenaza, las aseguradoras ya ofrecen ciberseguros, una póliza que promete convertirse en el negocio de la próxima década.

UNA PROFESIÓN CON MUCHO FUTURO

La seguridad informática va a ser el gran negocio de los próximos años, y en España faltan expertos en informática forense. Pero ¿quién o qué cualifica a alguien como perito informático forense? Eso es más difícil de definir. De hecho, varias asociaciones pelean por establecer una titulación que merezca el nombre. De momento, ante los tribunales, se considera perito informático forense a alguien que al menos tenga una titulación en Ingeniería Informática o Ingeniería Técnica Informática. Y se valora su colegiación a la hora de refrendar sus análisis ante un juez. Los peritos que se forman en ‘cursos por horas’ no se consideran peritos titulados, aunque eso no impide que trabajen para empresas o particulares.