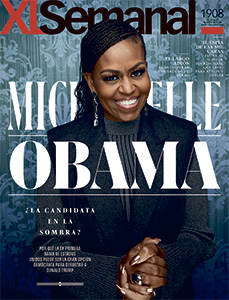

Una tormenta sacude Silicon Valley y la Casa Blanca. Según una investigación de la agencia Bloomberg, China ha ‘colado’ un microchip espía, indetectable, en miles de ordenadores vendidos a tecnológicas como Amazon o al Pentágono. La revolución del ciberespionaje acaba de empezar. Por Carlos Manuel Sánchez

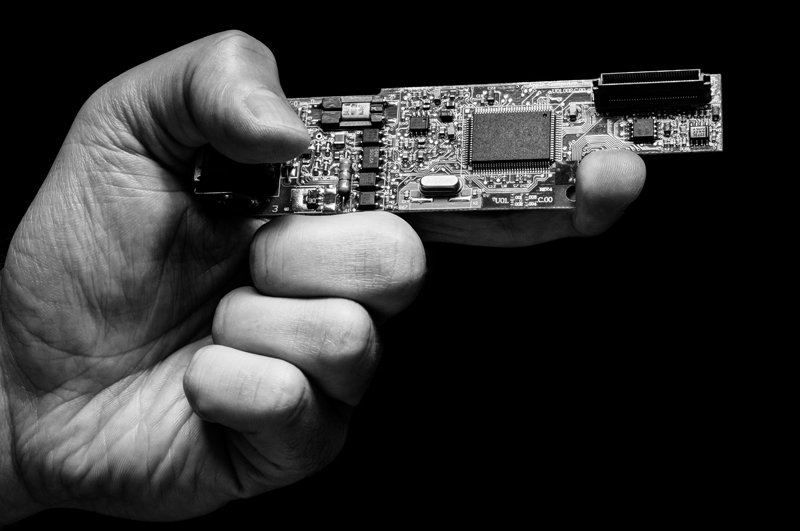

El chip es más pequeño que la punta afilada de un lápiz. Y, gracias a él, China habría logrado infiltrase en Amazon, Apple y agencias de Estados Unidos. La historia, publicada por Bloomberg, es la última batalla en la guerra comercial que libran las dos grandes superpotencias. Los implicados la niegan. Pero la inquietud se extiende.

Los microchips habrían sido colocados en las placas base de miles de equipos informáticos por agentes de una unidad secreta del Ejército Popular de Liberación dedicada a la ciberguerra. Estos agentes habrían logrado infiltrarse en varias subcontratas en Shanghái de la compañía Supermicro, que, aunque tiene su sede en San José (California), recurre a fábricas chinas para proveerse. La inclusión de este chip habría permitido a los hackers abrir una puerta trasera en los equipos que tienen ese componente y acceder durante tres años a secretos comerciales y gubernamentales.

La investigación comenzó en 2015 cuando Elemental Technologies, una compañía dedicada a diseñar software para comprimir archivos de vídeo y permitir las transmisiones en streaming, y que fue comprada por Amazon, informó de anomalías en las placas base de sus servidores. Habría al menos 30 tecnológicas, entre ellas Apple y la propia Amazon, y varias agencias de inteligencia norteamericanas comprometidas por el ataque. Elemental provee la tecnología para que los drones de Estados Unidos envíen imágenes a la CIA. Entre sus clientes también están la Marina y el Departamento de Estado, lo que activó todas las alarmas.

Tirando del hilo, se comprobó que los servidores de Elemental fueron montados por la norteamericana Supermicro, fundada por un empresario taiwanés. Supermicro es el mayor fabricante mundial de servidores. Y su posición de dominancia -factura 2000 millones de dólares- es similar a la de Windows en sistemas operativos. Algunas placas base de Supermicro contenían un chip que no estaba en el diseño original. Y que ni siquiera parecía un chip. Al parecer, habría sido instalado en cuatro factorías que ensamblan para Supermicro en suelo chino.

Todos los caminos llevan a China

Un ataque al hardware es inusual; lo habitual es explotar las vulnerabilidades del software. Y puede ser devastador, porque permite una incursión más profunda y duradera. Los espías tienen dos formas de alterar las tripas de un ordenador: la interdicción -lo que suele hacer la inteligencia estadounidense-, que consiste en manipular los aparatos en el tránsito entre el fabricante y el cliente; y la manipulación del sistema en origen, como, al parecer, prefieren los chinos. Tienen una ventaja. China fabrica el 75 por ciento de los móviles y el 90 por ciento de los ordenadores del mundo. Como las fábricas están en su territorio, pueden sobornar o amenazar a los directores de las plantas para que colaboren por las buenas… o por las malas.

China posee un ejército en la sombra de 130.000 ‘hackers’, lingüistas, analistas… Más personal que todas las Fuerzas Armadas Españolas

Este incidente pone sobre el tapete la dependencia de la industria tecnológica mundial de las plantas chinas. Durante décadas, la seguridad en la cadena de suministros se ha considerado problemática. No obstante, se suponía que China no arriesgaría su posición en el mercado dejando que sus espías se metieran en las fábricas. «Al final, esto es como un pacto con el diablo. Tú puedes tener menos suministros de los que quieres y garantizar que son seguros, o arriesgarte y tener los suministros que necesitas. Todas las compañías han optado por la segunda opción», declara un funcionario estadounidense no identificado citado por Bloomberg, que utiliza 17 fuentes anónimas.

Apple pide que Bloomberg se retracte; Amazon desmiente la historia, Supermicro vio cómo sus acciones caían en picado el día de la publicación; China lo niega todo y hasta el Departamento de Seguridad Nacional de Estados Unidos dice que no tiene constancia. Todas estas negativas, no obstante, tienen escamados a los expertos. En especial, las de Amazon y Apple, cuya política informativa suele ser el «no comment» y ahora se han explayado en sus explicaciones.

Amazon desmiente todo, China también y Estados unidos dice no tener constancia de que sus servidores hayan sido manipulados, pero Bloomberg se niega a retractarse

¿Es un secreto de seguridad nacional y las compañías han sido instruidas por el Gobierno? ¿O es que no se habían enterado? En tal caso, ¿cuánto tiempo estuvieron expuestas? «El incidente recuerda al llamado ‘problema de Coventry’, la presunta decisión de Winston Churchill de no impedir el bombardeo de esta ciudad para no comprometer a la inteligencia británica, que había descifrado la máquina Enigma de los alemanes. Los servicios secretos de Estados Unidos sabrían que se estaban realizando estos ataques, pero no podía notificar de ellos a las empresas para no poner en alerta a los chinos», escribe Nicholas Weaver, investigador en ciberseguridad del Instituto Internacional de Ciencias Computacionales de Berkeley (California).

La vulnerabilidad de Occidente

«Si el ataque se produjo o no, es objeto de debate. Lo que es incontrovertible es que la amenaza existe. Y ya es hora de afrontar la necesidad de que Silicon Valley dé prioridad a la seguridad por encima de los beneficios -advierte en The Washington Post Lillian Blond, investigadora de la Corporación RAND, un laboratorio de ideas de las Fuerzas Armadas estadounidenses-. Incluso los aparatos más sencillos llevan piezas de múltiples proveedores, que a su vez tienen otros proveedores… Cada uno de ellos es, potencialmente, el eslabón débil de la cadena».

De ser cierto, el ataque encaja con la manera de actuar del mítico Tercer Departamento del Ejército Popular, que ha sufrido una profunda remodelación en los últimos años. Ahora se llama Fuerza Estratégica de Apoyo y se cree que la manda el general Gao Jin, de 59 años. Un jefe brillante, a la vanguardia de las modernas técnicas de guerra electrónica. Jin es el comandante de un mastodóntico ejército en la sombra formado por 130.000 ciberguerreros, entre hackers, lingüistas, analistas de datos… Más personal que muchos ejércitos convencionales (las Fuerzas Armadas Españolas disponen de 124.000 militares).

El cuartel general está ubicado en la montaña de Xishan, provincia de Yunan. A pesar de su reorganización, cuenta con muchas de las antiguas unidades. Por ejemplo, la famosa Unidad 61398, que dirige sus ataques a Estados Unidos desde hace más de una década. Y que tiene sus cuarteles precisamente en Shanghái. Hay otras unidades menos conocidas, como la 61046, con sede en Pekín, que ataca a Europa; y la 61672, dedicada a Rusia. En total, son 22 burós encargados de operaciones cibernéticas.

Guerra sin restricciones

La filosofía de este ciberejército obedece al principio de la guerra sin restricciones. Las operaciones están dirigidas a todas las infraestructuras que permiten que una sociedad funcione: redes eléctricas, energéticas, de transportes… Pero igual de importante, si no más, es el espionaje industrial. Aquí se utiliza un enfoque de ‘muerte por mil cortes’, con numerosos robos de diseños y productos. Es una metáfora inspirada en una vieja tortura china que consistía en descuartizar al reo -o al enemigo-, previamente drogado con opio y atado a un poste, pedazo a pedazo, hasta acabar con su vida decapitándolo o extrayéndole un órgano vital.

«Lo que nadie discute es que la amenaza existe», dice una experta. China fabrica el 90% de los ordenadores del mundo y el 75 de los móviles

La tecnología robada -siempre según analistas estadounidenses- es enviada a los institutos nacionales, donde se estudia, se copia y se mejora. Hay más de 200 de estos centros distribuidos por el país. Y un entramado de academias militares y universidades públicas que sirven de vivero y donde se forma a especialistas en blockchain, guerra electrónica, psicológica, desinformación…

Su modus operandi combina las actividades de espías sobre el terreno con el apoyo de hackers a distancia. Es el caso que describe Bloomberg, pero no es el único. Por ejemplo, cuando un agente logra infiltrarse en una empresa y descargar información en una unidad de memoria USB, los hackers lanzan oleadas de ataques informáticos para cubrirle las espaldas el mismo día y a la misma hora. Le servirán de coartada en caso de ser descubierto.

Un informe de la Oficina Ejecutiva de Comercio del presidente de Estados Unidos, fechado en marzo, le dedica un capítulo a las intrusiones perpetradas por la Unidad 61398. Los chinos robaron datos de 115 empresas estadounidenses de industrias estratégicas. Es un nuevo capítulo de la guerra comercial entre China y Estados Unidos. A fin de cuentas, lo que está en juego es la supremacía económica.

Te puede interesar

Toda la verdad sobre el espionaje chino en las universidades estadounidenses

El mundo en peligro: desde los contadores de la luz hasta hospitales

¿Implantarse el chip de la oficina?